雖然是寫C2 Server,

但實際上我們並不是真的要從這個Server發送指令出去,

我們只是要讓攻擊的目標,連上我們的目標~

這個在實際的滲透測試當中,

有時可是一件相當重要的事情呢!

相信有部分的人可能常常在玩靶機或是漏洞練習環境,

或是有些人可能自己架漏洞環境下載一些PoC來用,

不知道大家有沒有看過許多大神的PoC,

常常都是譬如彈出小算盤之類的~

那如果我們在滲透測試的過程中,

發現了一個懷疑可能存在的RCE漏洞,

我們應該要怎麼去驗證它呢?

難道說... 要讓它彈出小算盤嗎XD

當然不可能阿!

就算它成功的彈出了小算盤,我也是看不到啊。

所以就必須去思考與常識各種的方法,

譬如像是我可以嘗試讓目標伺服器來ping我的伺服器

(廣義來說可以算Out-of-Band,不過實際上有更多更複雜玩法),

如果我成功下了一個指令讓目標伺服器ping或是解析我的domain name,

成功的話就表示我的RCE成功了,對吧~

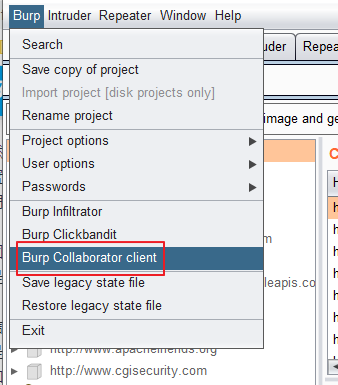

這邊直接開啟Burp,選擇左上角的Burp -> Burp Collaborator client,

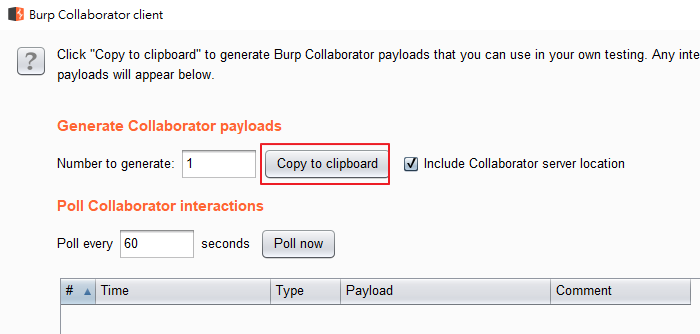

這時候就會出現了 Collaborator client,我們點選Copy to clipboard,

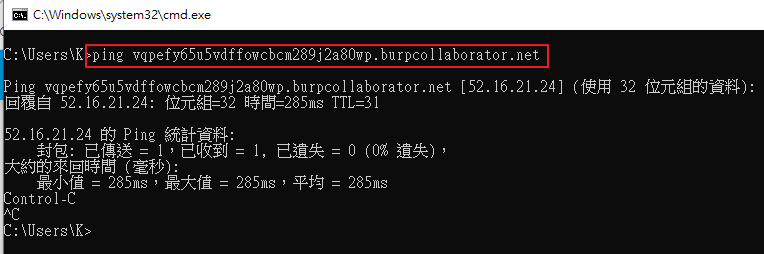

把我們的網域複製下來,利用ping來做測試,

我們利用本機的cmd去ping這個網域,

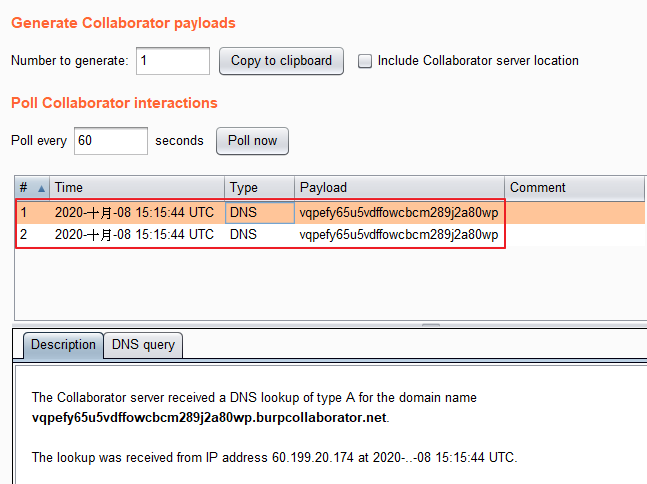

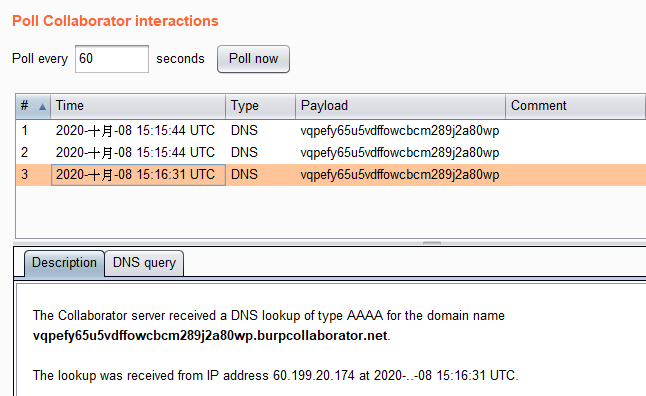

回到Burp按下Poll now,可以發現這個網域確實有被解析的動作。

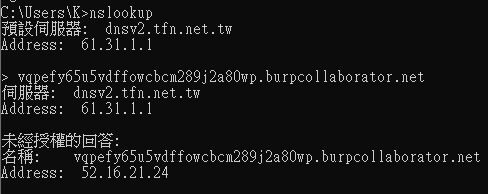

我們也可以利用nslookup來直接對這個網域做解析,

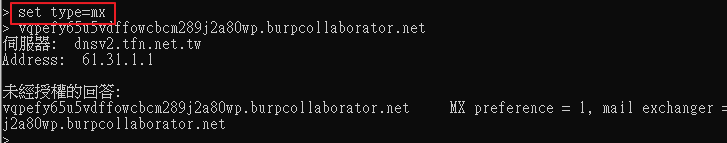

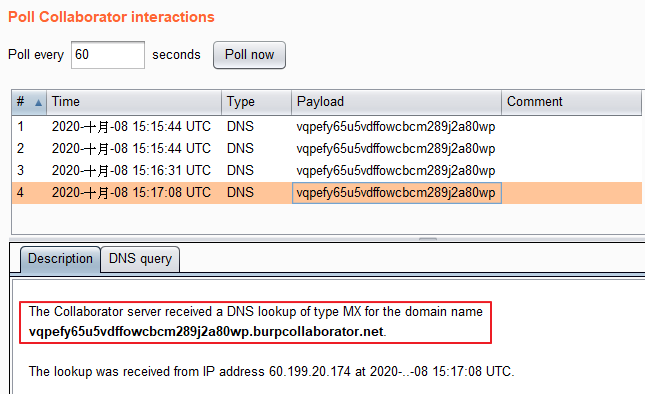

也可以修改type譬如說是MX,進行解析,

可以發現這些動作都會在Collaborator client被記錄下來。

實際上這個的玩法是還滿多的,

如果有參與portswigger學院課程的話,

其實就會用到好幾次,都還滿特別的。

最後談談實務上,如果真的是常用的話,

還是自己架一個Server更實用XD

Burp就是一個還滿隨手方便使用的而已。